Op de 2024 Black Hat USA conferentie heeft SafeBreach presenteerde onderzoeker Alon Leviev een aanval waarbij een XML-bestand met actielijsten wordt gemanipuleerd om een "Windows Downdate"-tool te pushen die alle Windows-verificatiestappen en het Trusted Installer omzeilt. De tool kan ook Windows manipuleren om te bevestigen dat het systeem volledig is bijgewerkt.

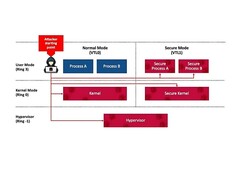

Het Windows Update-proces was al eerder gecompromitteerd. De in 2023 uitgebrachte BlackLotus UEFI Bootkit bevat downgrade-mogelijkheden die gebruikmaken van kwetsbaarheden in de Windows Update-architectuur. Net als de methode die Leviev liet zien, downgrade de BlackLotus Bootkit verschillende systeemonderdelen om de VBS UEFI-sloten te omzeilen. Een bedreigende actor kan dan "zero-day" aanvallen met privilege-escalatie uitvoeren op een eerder bijgewerkt systeem. In een blogbericht op SafeBreach verklaarde Leviev: "Ik heb meerdere manieren ontdekt om Windows virtualisatie-gebaseerde beveiliging (VBS) uit te schakelen, inclusief functies zoals Credential Guard en Hypervisor-Protected Code integrity (HVCI), zelfs wanneer deze worden afgedwongen met UEFI-vergrendelingen. Voor zover ik weet, is dit de eerste keer dat de UEFI-vergrendelingen van VBS zijn omzeild zonder fysieke toegang."

Leviev bracht Microsoft in februari van dit jaar op de hoogte van de kwetsbaarheden. Microsoft werkt echter nog aan een beveiligingsupdate om verouderde en ongepatchte VBS-systemen ongedaan te maken. Microsoft is ook van plan om een gids uit te brengen om "klanten te voorzien van risicobeperkende maatregelen of relevante richtlijnen voor risicobeperking zodra deze beschikbaar zijn" Begeleiding is nodig omdat, volgens Leviev, deze aanvallen niet op te sporen en onzichtbaar zijn. Ga voor meer informatie of om de exploit in actie te zien naar de bronnen hieronder.

Top 10 Testrapporten

» Top 10 Multimedia Notebooks

» Top 10 Gaming-Notebooks

» Top 10 Budget Gaming Laptops

» Top 10 Lichtgewicht Gaming-Notebooks

» Top 10 Premium Office/Business-Notebooks

» Top 10 Budget Office/Business-Notebooks

» Top 10 Workstation-Laptops

» Top 10 Subnotebooks

» Top 10 Ultrabooks

» Top 10 Notebooks tot €300

» Top 10 Notebooks tot €500

» Top 10 Notebooks tot € 1.000De beste notebookbeeldschermen zoals getest door Notebookcheck

» De beste notebookbeeldschermen

» Top Windows Alternatieven voor de MacBook Pro 13

» Top Windows Alternatieven voor de MacBook Pro 15

» Top Windows alternatieven voor de MacBook 12 en Air

» Top 10 best verkopende notebooks op Amazon

» Top 10 Convertible Notebooks

» Top 10 Tablets

» Top 10 Tablets tot € 250

» Top 10 Smartphones

» Top 10 Phablets (>90cm²)

» Top 10 Camera Smartphones

» Top 10 Smartphones tot €500

» Top 10 best verkopende smartphones op Amazon

![Hoewel NTDev Windows 11 op de iPhone 15 Pro aan de praat kreeg, is het traag (Afbeeldingsbron: Apple en Microsoft [bewerkt])](fileadmin/_processed_/3/d/csm_Windows-11-on-iPhone_81724f01d3.jpg)