Niet te verhelpen kwetsbaarheid in de Yubico-sleutel voor authenticatie met twee factoren breekt de beveiliging van de meeste Yubikey 5-, Security Key- en YubiHSM 2FA-apparaten

Een kwetsbaarheid in de Yubico twee-factor authenticatiesleutel die niet te verhelpen is, heeft de beveiliging van de meeste Yubikey 5, Security Key en YubiHSM 2FA-apparaten doorbroken. De Feitian A22 JavaCard en andere apparaten die gebruik maken van TPM's uit de Infineon SLB96xx-serie zijn ook kwetsbaar. Alle kwetsbare 2FA-sleutels moeten als gecompromitteerd worden beschouwd en zo snel mogelijk worden vervangen door niet-kwetsbare sleutels.

Twee-factor (2FA) beveiligingsverificatie maakt gebruik van een unieke code die wordt gegenereerd door een software-app (bijv. Microsoft Authenticator) of een hardwaresleutel (bijv. Yubikey) naast een wachtwoord om in te loggen bij online accounts. Een groeiend aantal rekeningaanbieders, zoals banken, hebben 2FA beveiliging geïmplementeerd om diefstal van gegevens en geld tegen te gaan.

Sleutels voor 2-factor authenticatie zijn afhankelijk van het genereren van een unieke code met behulp van methodes die moeilijk te achterhalen zijn. Moderne 2FA-apps en -sleutels maken vaak gebruik van complexere wiskunde, zoals elliptische curve-algoritmen (deep dive in the mathematics at IBM's site).

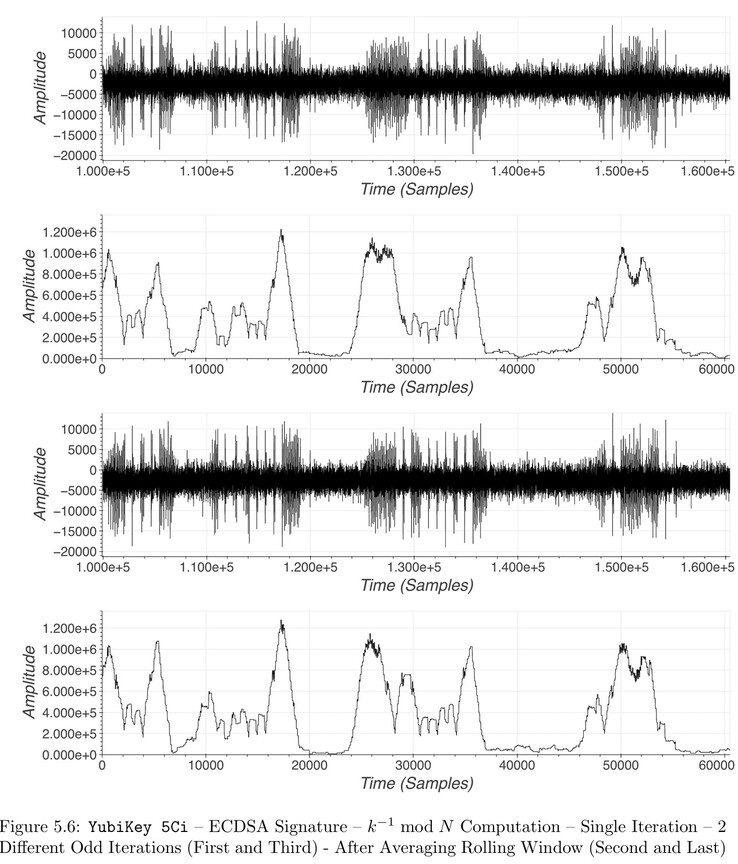

Side-channel aanvallen monitoren aspecten van een elektronisch apparaat om een aanval te creëren. Voor de kwetsbare Infineon TPM-chips die gebruikt worden in de Yubico, Feitian en andere 2FA-sleutels, hebben de onderzoekers van Ninjalabs twee jaar besteed aan het vastleggen en ontcijferen van de radio-emissies van de chips om een aanval te creëren.

Hackers zouden maximaal een uur toegang tot de sleutel nodig hebben om de radiostraling op te vangen, en vervolgens een dag of twee om de gegevens te ontcijferen en een kopie van de 2FA-sleutel te maken. De wiskunde en technieken zijn vrij complex, dus lezers met kennis van cryptografie, wiskunde en elektronica kunnen de complexe methoden nalezen in het artikel van NinjaLab. NinjaLab onthulde eerder soortgelijke kwetsbaarheden in andere Google Titan-, Feitian-, Yubico- en NXP-sleutels.

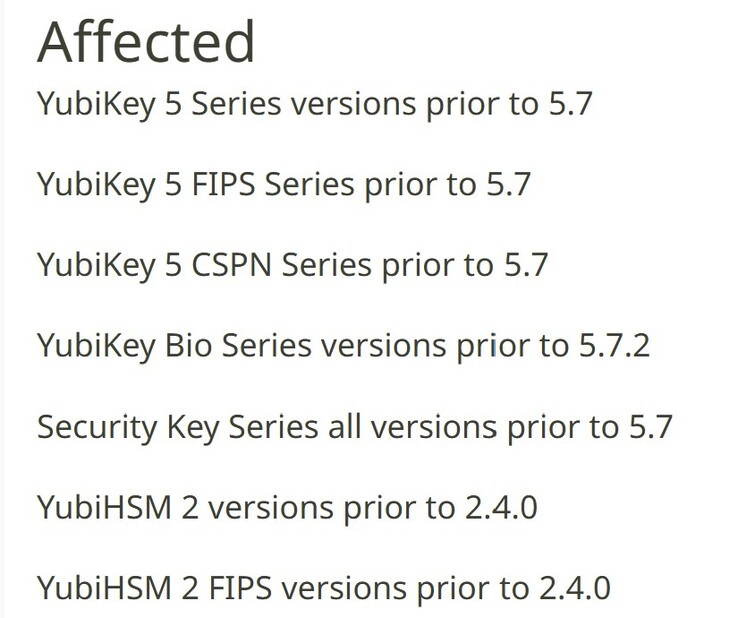

Gebruikers van Yubico 2FA-sleutels moeten het beveiligingsadvies van Yubico raadplegen om te zien of hun sleutels kwetsbaar zijn. Gebruikers van andere apparaten moeten bij de makers navragen of de apparaten gebruik maken van kwetsbare Infineon SLB96xx series TPMs. Getroffen apparaten kunnen niet worden gepatcht om het beveiligingslek te verhelpen.

Alle betrokken sleutelbezitters moeten sterk overwegen om over te schakelen op alternatieven nadat ze bevestigd hebben dat de alternatieven niet kwetsbaar zijn. Alternatieve 2FA sleutels zijn onder andere de Feitian of iShield.

Bron(nen)

Top 10 Testrapporten

» Top 10 Multimedia Notebooks

» Top 10 Gaming-Notebooks

» Top 10 Budget Gaming Laptops

» Top 10 Lichtgewicht Gaming-Notebooks

» Top 10 Premium Office/Business-Notebooks

» Top 10 Budget Office/Business-Notebooks

» Top 10 Workstation-Laptops

» Top 10 Subnotebooks

» Top 10 Ultrabooks

» Top 10 Notebooks tot €300

» Top 10 Notebooks tot €500

» Top 10 Notebooks tot € 1.000De beste notebookbeeldschermen zoals getest door Notebookcheck

» De beste notebookbeeldschermen

» Top Windows Alternatieven voor de MacBook Pro 13

» Top Windows Alternatieven voor de MacBook Pro 15

» Top Windows alternatieven voor de MacBook 12 en Air

» Top 10 best verkopende notebooks op Amazon

» Top 10 Convertible Notebooks

» Top 10 Tablets

» Top 10 Tablets tot € 250

» Top 10 Smartphones

» Top 10 Phablets (>90cm²)

» Top 10 Camera Smartphones

» Top 10 Smartphones tot €500

» Top 10 best verkopende smartphones op Amazon