Kritisch beveiligingslek in Windows geeft aanvallers volledige controle over IPv6 in bedreiging CVE-2024-38063 - pas nu augustus-patches toe

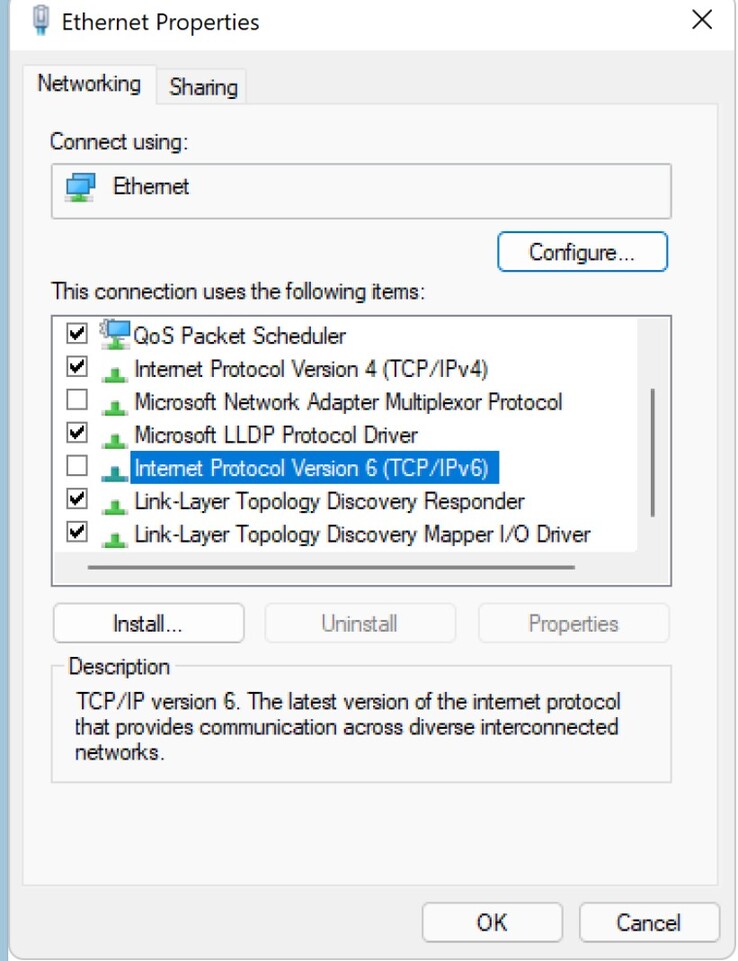

Microsoft heeft details verstrekt over een kritiek beveiligingslek in Windows waarmee hackers volledige code-uitvoering op afstand via IPv6 kunnen uitvoeren, zoals beschreven in de MSRC-richtlijn CVE-2024-38063. Hierdoor kunnen aanvallers alles uitvoeren wat ze maar willen om informatie en gegevens te stelen, gebruikers in de gaten te houden en chaos te veroorzaken. Gebruikers van getroffen Windows besturingssystemen moeten de augustus patches onmiddellijk toepassen of IPv6 uitschakelen in het apparaatbeheer van de netwerkkaart.

De nul-klik-aanval heeft een CVSS 3.1-classificatie (Common Vulnerability Scoring System) van 9.8, een uiterst kritieke beveiligingskwetsbaarheid, omdat aanvallers geen gebruikersaccounts en wachtwoorden van doelcomputers nodig hebben. De aanvallers hebben ook geen actie van de gebruiker nodig om de inbreuk te laten plaatsvinden.

Microsoft heeft de details van dit beveiligingslek, dat voor het eerst werd gemeld door Cyber KunLun, niet volledig openbaar gemaaktvanwege het gemak waarmee hackers deze informatie kunnen gebruiken om hackingtools te maken. Het bedrijf merkte echter wel op dat de kwetsbaarheid bestaat door slecht geschreven code waardoor een integer underflow conditie kan optreden, wat de deur openzet voor aanvallen.

De getroffen Windows besturingssystemen zijn Windows Server 2008 tot en met 2022, Windows 10 en Windows 11 32-bits en 64-bits versies. Een uitgebreide lijst van getroffen Windows-besturingssystemen, samen met koppelingen naar de betreffende patches van augustus 2024, is gepubliceerd in de MSRC CVE-2024-38063 richtlijnen.

Alle Windows-gebruikers moeten onmiddellijk de augustus 2024 beveiligingspatch installeren of IPv6 uitschakelen.

Top 10 Testrapporten

» Top 10 Multimedia Notebooks

» Top 10 Gaming-Notebooks

» Top 10 Budget Gaming Laptops

» Top 10 Lichtgewicht Gaming-Notebooks

» Top 10 Premium Office/Business-Notebooks

» Top 10 Budget Office/Business-Notebooks

» Top 10 Workstation-Laptops

» Top 10 Subnotebooks

» Top 10 Ultrabooks

» Top 10 Notebooks tot €300

» Top 10 Notebooks tot €500

» Top 10 Notebooks tot € 1.000De beste notebookbeeldschermen zoals getest door Notebookcheck

» De beste notebookbeeldschermen

» Top Windows Alternatieven voor de MacBook Pro 13

» Top Windows Alternatieven voor de MacBook Pro 15

» Top Windows alternatieven voor de MacBook 12 en Air

» Top 10 best verkopende notebooks op Amazon

» Top 10 Convertible Notebooks

» Top 10 Tablets

» Top 10 Tablets tot € 250

» Top 10 Smartphones

» Top 10 Phablets (>90cm²)

» Top 10 Camera Smartphones

» Top 10 Smartphones tot €500

» Top 10 best verkopende smartphones op Amazon

![Hoewel NTDev Windows 11 op de iPhone 15 Pro aan de praat kreeg, is het traag (Afbeeldingsbron: Apple en Microsoft [bewerkt])](fileadmin/_processed_/3/d/csm_Windows-11-on-iPhone_81724f01d3.jpg)