Een 18 jaar oude kwetsbaarheid, bekend als de "0.0.0.0 Day"-fout, is onthuld waardoor kwaadwillende websites beveiligingsprotocollen kunnen omzeilen in de belangrijkste webbrowsers, waaronder Google Chrome, Mozilla Firefoxen Apple Safari. Het gebrek treft voornamelijk Linux en macOS apparaten, waardoor bedreigingsactoren toegang op afstand krijgen, waarmee ze instellingen kunnen wijzigen, ongeautoriseerde toegang tot gevoelige informatie kunnen krijgen en zelfs code op afstand kunnen uitvoeren. Hoewel het probleem voor het eerst werd gemeld in 2008, is het nog steeds niet opgelost in deze browsers, hoewel ontwikkelaars het probleem hebben erkend en naar verluidt werken aan een oplossing.

De "0.0.0.0 Day"-kwetsbaarheid ontstaat door inconsistente beveiligingsmechanismen in verschillende browsers en het gebrek aan standaardisatie waardoor openbare websites kunnen communiceren met lokale netwerkservices via het "wildcard" IP-adres 0.0.0.0. Door dit IP-adres te gebruiken, kunnen aanvallers lokale services aanvallen, inclusief services die worden gebruikt voor ontwikkeling en interne netwerken. "0.0.0.0" wordt vaak geïnterpreteerd als zijnde alle IP-adressen op een lokale machine.

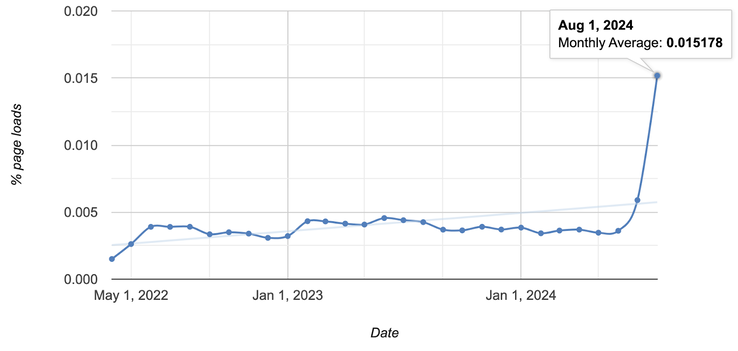

Onderzoekers van Oligo Security hebben meerdere bedreigingsactoren waargenomen die van deze fout gebruikmaken. Campagnes zoals ShadowRay en Selenium-aanvallen zijn actief gericht op AI-workloads en Selenium Grid-servers. In reactie hierop beginnen webbrowserontwikkelaars maatregelen te implementeren om de toegang tot 0.0.0.0 te blokkeren. Google Chrome, Mozilla Firefox en Apple Safari plannen allemaal updates om het probleem aan te pakken.

Totdat deze fixes volledig zijn geïmplementeerd, raadt Oligo ontwikkelaars aan om extra beveiligingsmaatregelen te nemen, zoals het gebruik van PNA (Private Network Access) headers, het verifiëren van HOST headers en het gebruik van HTTPS en CSRF (Cross-Site Request Forgery) tokens, om hun toepassingen te beschermen.

Bron(nen)

Top 10 Testrapporten

» Top 10 Multimedia Notebooks

» Top 10 Gaming-Notebooks

» Top 10 Budget Gaming Laptops

» Top 10 Lichtgewicht Gaming-Notebooks

» Top 10 Premium Office/Business-Notebooks

» Top 10 Budget Office/Business-Notebooks

» Top 10 Workstation-Laptops

» Top 10 Subnotebooks

» Top 10 Ultrabooks

» Top 10 Notebooks tot €300

» Top 10 Notebooks tot €500

» Top 10 Notebooks tot € 1.000De beste notebookbeeldschermen zoals getest door Notebookcheck

» De beste notebookbeeldschermen

» Top Windows Alternatieven voor de MacBook Pro 13

» Top Windows Alternatieven voor de MacBook Pro 15

» Top Windows alternatieven voor de MacBook 12 en Air

» Top 10 best verkopende notebooks op Amazon

» Top 10 Convertible Notebooks

» Top 10 Tablets

» Top 10 Tablets tot € 250

» Top 10 Smartphones

» Top 10 Phablets (>90cm²)

» Top 10 Camera Smartphones

» Top 10 Smartphones tot €500

» Top 10 best verkopende smartphones op Amazon